其中所面臨的管理員IP-PBX的主要問題是外部入侵者的保護。作為一個規則,所有的IP-PBX從外部網絡關閉借助於NAT -irovaniya和端口轉發,但即使在這種情況下,服務器可能容易受到端口掃描器,特別是,開SIP -Port 5060和5061。

在今天的文章中,我們考慮了Elastix 4的Web界面中提供的Asterisk IP-PBX內部保護機制。工具,將統稱為防火牆

所以,為了進入模塊,轉到以下路徑:安全性 → 防火牆,擺在我們面前的可用功能:

讓我們考慮每個選項卡

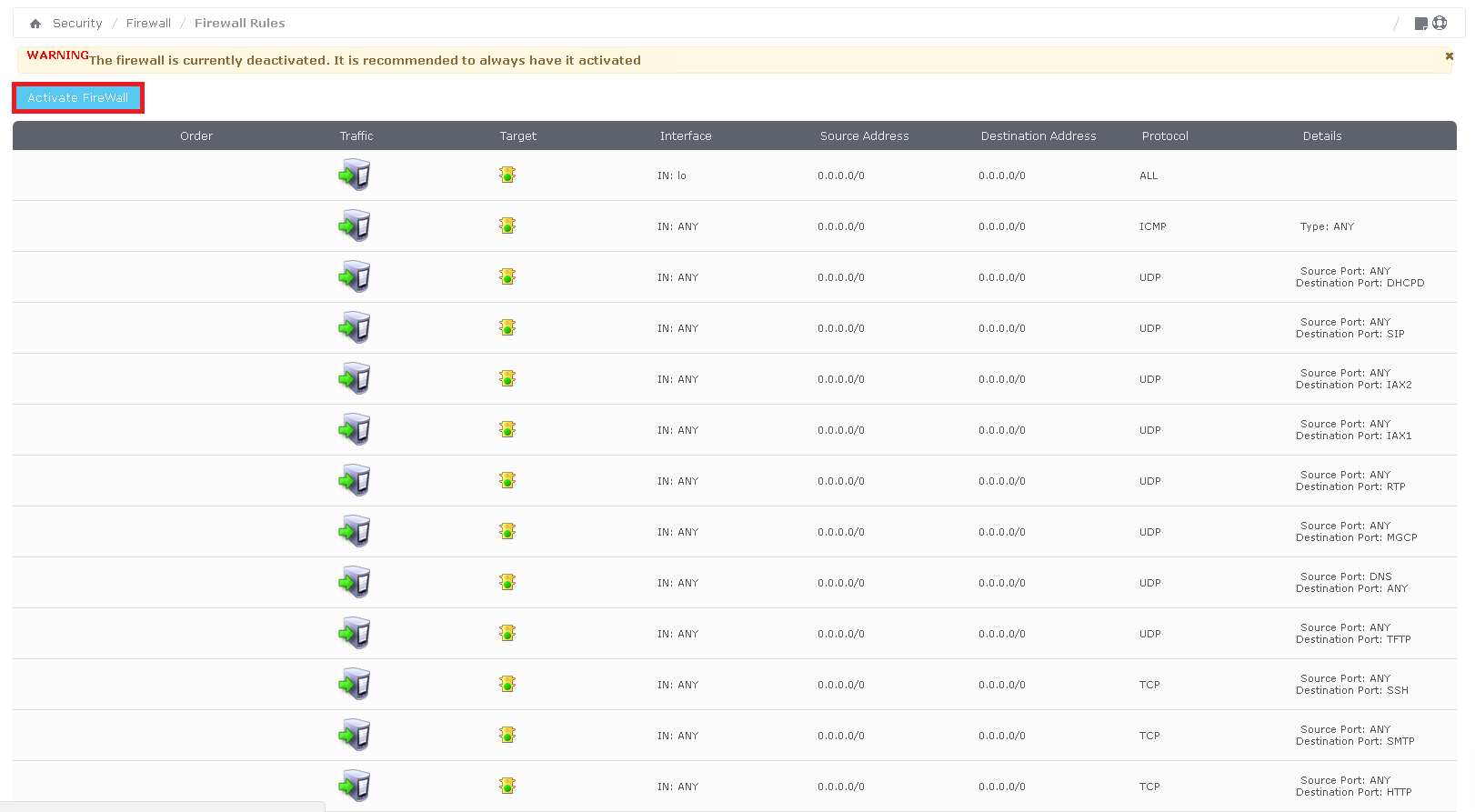

防火牆規則

在此選項卡中,規則配置為允許或拒絕IP-PBX IP接口的流量。默認情況下,防火牆處於關閉狀態,首先要點擊激活防火牆來激活防火牆。從現在開始,Elastix防火牆將監控您的IPTables以及在此之前手動設置的所有設置 - 將被取消。

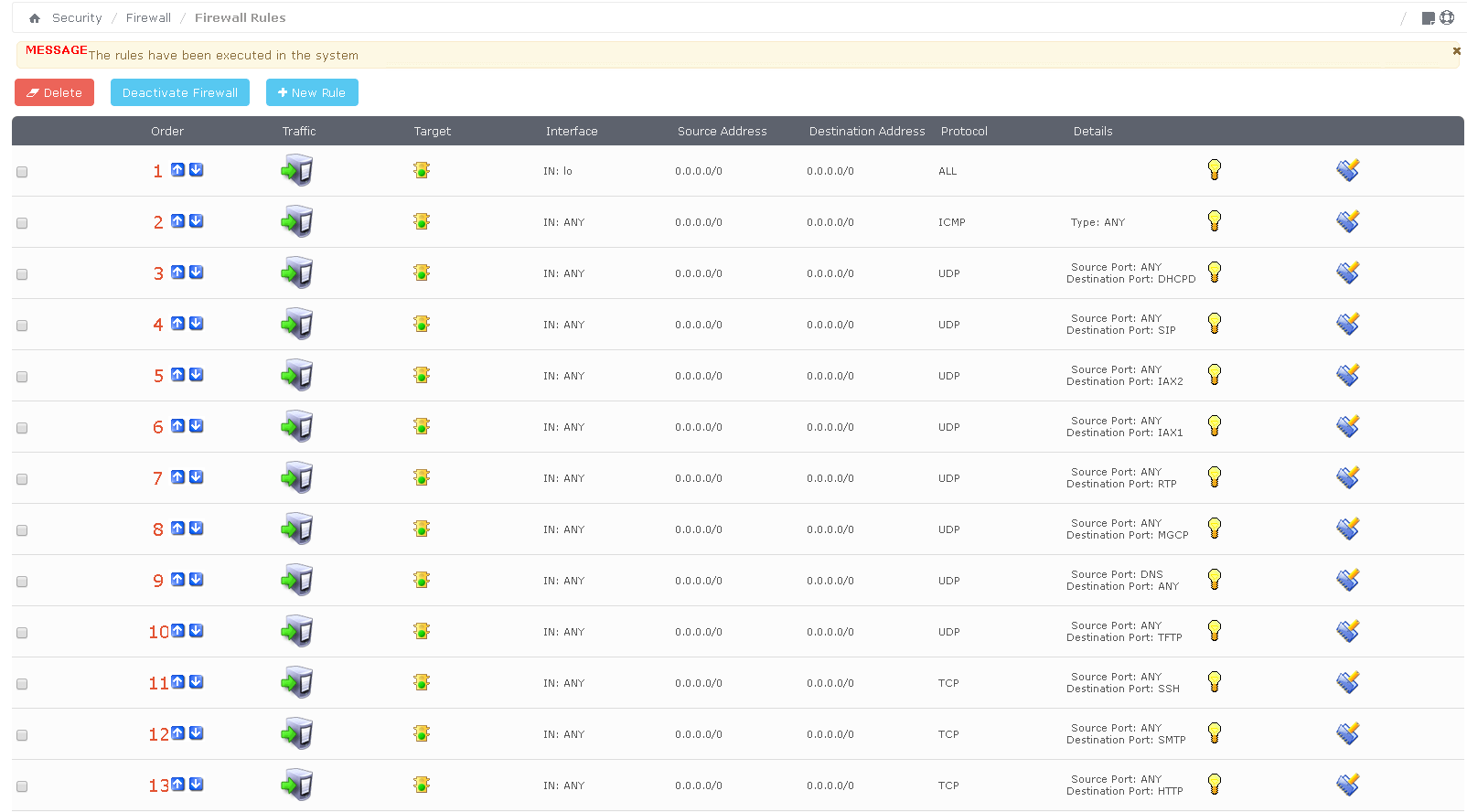

激活防火牆後,我們將打開Elastix可以使用的所有端口的規則編號列表,以及添加我們自己的規則的能力 - 添加規則

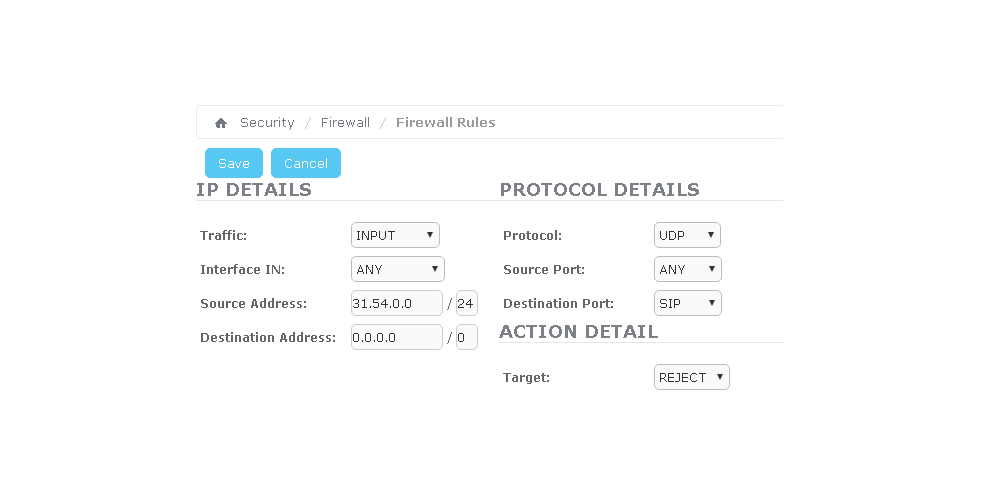

作為一個例子,我們展示了一條規則,禁止您使用某個子網的SIP協議連接到我們的IP-PBX。假設我們記錄了來自子網31.54.0.0/24的頻繁請求。為了阻止對該網絡的訪問,請選擇規則4(SIP)並按如下方式進行編輯:

以同樣的方式,您可以阻止,例如,您不使用的協議(通常為IAX,MGCP)。此外,它是有用的,以限制訪問基於web的接口,但所有此類協議,如HTTP(端口80/8080/8088),HTTPS的Elastix的管理員(端口443),SSH(端口22),遠程登錄(端口23)

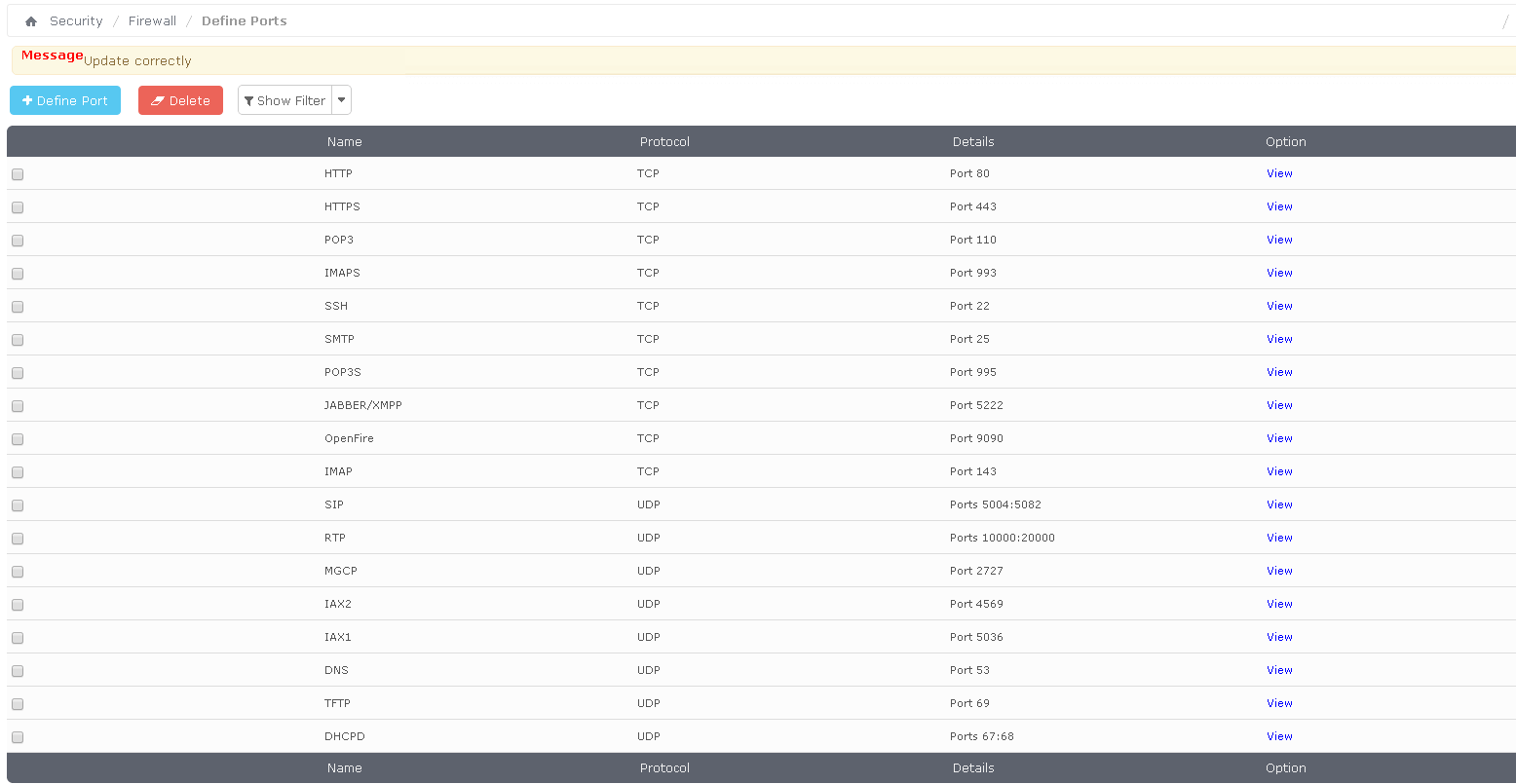

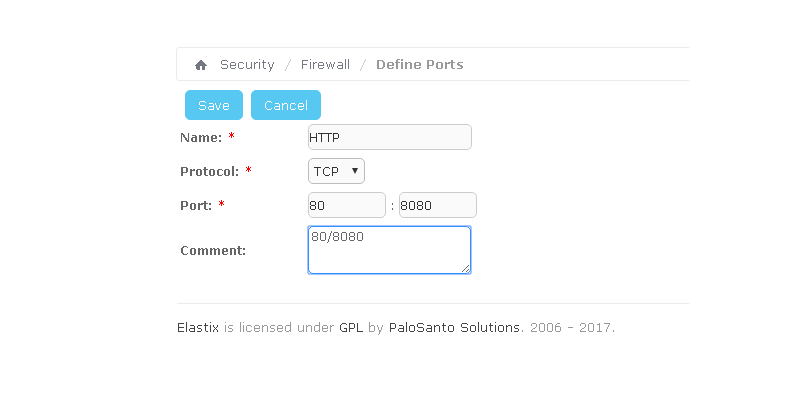

定義端口

在此選項卡中,您可以配置稍後可以應用於規則的端口號。例如,通常,HTTP可以使用兩個端口80和8080,在我們只能看到端口80的界面中。單擊查看 → 編輯添加它,添加記錄8080並單擊保存。您只能添加一個端口號。

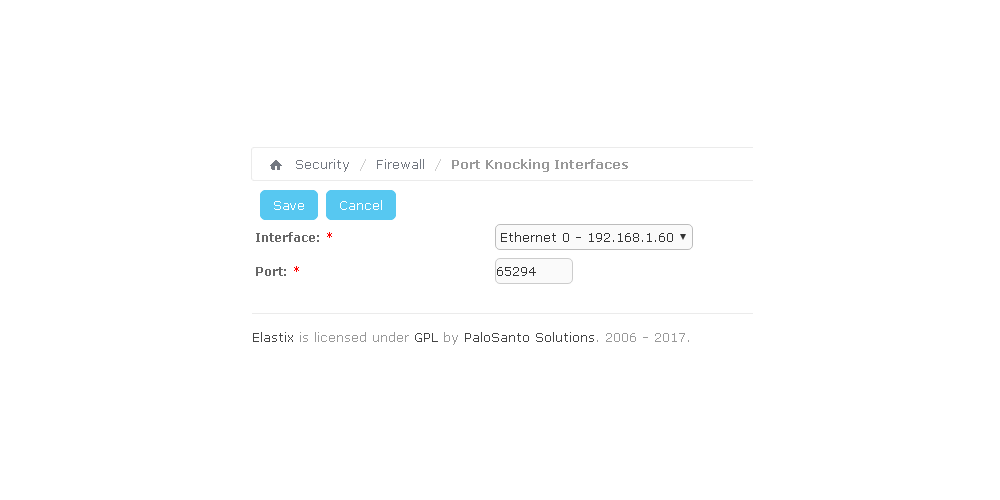

端口碰撞接口

另一種安全機制,只有在連接到特殊端口後才能訪問IP-PBX的選定接口。默認情況下,要保護的端口將被關閉,直到它收到一系列將導致其打開的契約。

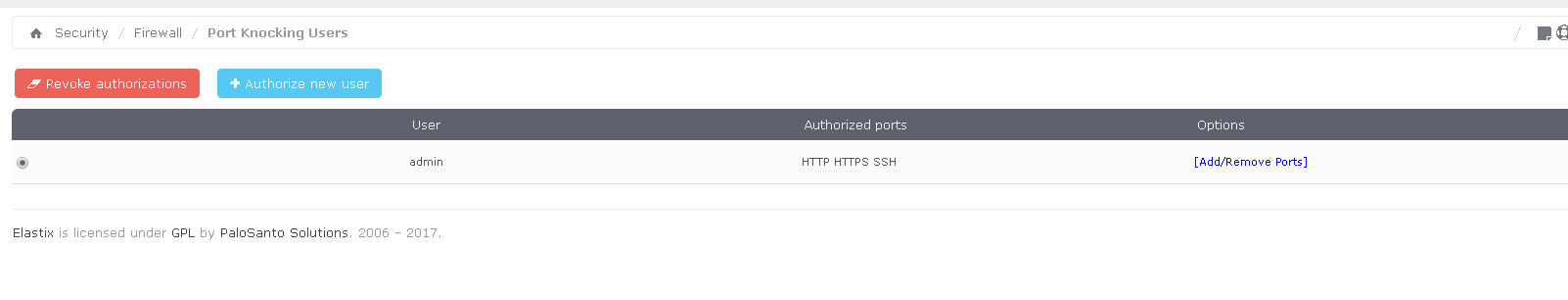

端口敲打用戶

此選項卡允許您為特定用戶和相應的端口配置端口鎖定機制。

留言列表

留言列表

{{ article.title }}

{{ article.title }}